[해킹사고사례] 악성코드 감염 VDI 시스템

VDI 악성코드 감염 해킹 사고

1. 개요

xx 개발 센터 개발자 VDI 6대 악성코드 동시 감염

2. 사고 발생 시점 추정

- 24일(월) 아침 VDI 접속 불가 상태 최초 접수

- 알약 백신 소프트웨어 점검 실행시간 22(토) 낮 12:00

- Gen:Variant.Mikey , Gen:Variant.Midie 발견

- 21(금) 퇴근 이후 ~ 22(토) 알약 백신 점검 시간(12:00) 사이 악성코드 감염 추정

3. 분석 내용

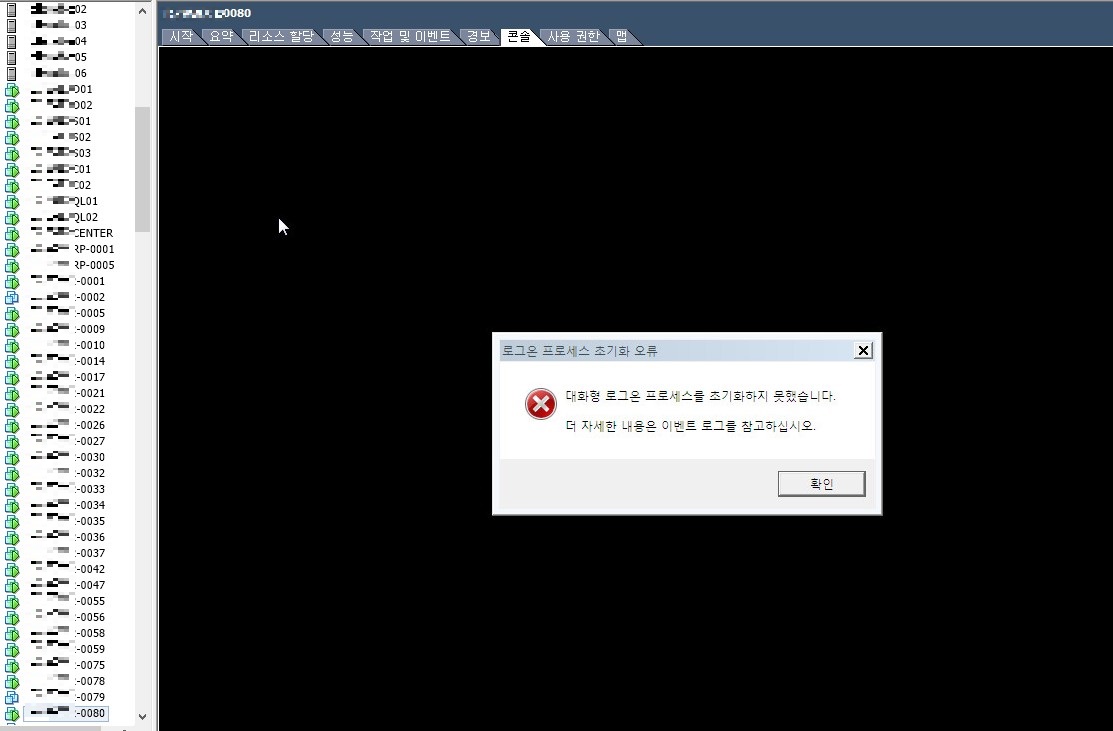

현상: 사용자 접속 불가 및 OS 부팅 불가 (안전모드 진입 불가)

알약 백신 중앙 관리 서버 조사

- 감염 대상 VDI 6대 -> 진단 명칭 Gen:Variant.Mikey, Gen:Variant.Midie

(비트디펜더 엔진의 제네릭(Gen, Generic) 진단 / 정규 진단이 아닌 특정 종류의 악성코드로 의심될 때에 표시되는 진단)

- 감염 대상자 VDI 환경 조사

- 동일 증상 감염 총 6명 (VDI VM 6대)

- 4명 VDI 내 팀 공유 폴더 사용중(4대) , 2명은 별도로 공유 폴더 사용중

- 공유 폴더는 xx사 NAS 장비로 마운트 되어 있음

- VDI VM <-> 개인 PC C드라이브 연결 가능 (Vmware VDI 기능 사용중)

4. 점검 결과

1) 알약 백신에서 확인된 진단명 으로 추정 결과 악성 코드로 의심됨

2) 백신 업체 문의 결과 원본 감염 파일이나 OS가 접속이 가능해야 분석가능하나 OS 접속 불가 상태 (부팅 불가)

3) 감염 경로 명확히 파악 불가 (OS 레벨 분석 불가)

4) VDI 환경내 공유 폴더(NAS) 사용은 악성 코드 전파등에 유리한 상황

5) VDI <-> 개인 PC 로컬 드라이브 연결 기능 또한 악성 코드 감염이 쉽게 될수 환경

결과 요약

1) 명확한 악성 코드 유입경로는 파악이 불가

2) 추정컨대, 위와 같은 “공유폴더”, PC 로컬드라이브 연결이 가능한 구조에서 사용자가 악성코드에 감염된 특정 파일을 3) VDI VM에 upload 하였을수도 있다고 추정됨.

4) Upload 감염 파일 “공유폴더” 를 통하여 다른 VDI 전파 가능성.

5 )이외, VDI 에서 사용중인 공유 어플리케이션 사용중 감염 파일 다운로드 가능성.

5. 권고 및 개선 방안

1) 팀내 “공유 폴더” 삭제 (악성 코드가 자동으로 전파 될수 있는 구조)

2) 로컬 PC 드라이브 연결 기능 해제

3) VDI 사용 목적에 부합되지 않는 구성 (보안 이슈 사전 차단 , 사용자별,VM별 네트워크 격리)

4) 알약 중앙 관리 솔루션 적극 활용으로 보안 경각심 고취

예 : 일주일 단위 바이러스 및 악성 코드 감염 사용자 -> 해당 부서 전체 공개

감염 횟수 조사 후 x번 이상이면 사용자나 부서에 페널티 적용

본 포스팅은 실제 침해사고대응 사례를 기반으로 작성되었으며, 보완 조치 완료 상태입니다.

민감 정보는 모두 마스킹(가림처리) 처리로 피해 조직에 어떠한 불이익도 없음을 명시합니다.

사이버 보안 업계 종사자나 보안 꿈나무들에게 조금이나마 도움이 되고자 작성한 글이며

악의적, 상업적 용도의 사용 및 가공은 자제 부탁드립니다.

해킹 사고 사례 더보기

'SECURITY/해킹사고 사례' 카테고리의 글 목록

정보 지식 공유와 나눔으로 상생의 가치 실현해요 ^^

rootkey.tistory.com